Incontro venerdì 1 aprile 2022 dove diamo il benvenuto a Jacopo Saladini che recentemente si è occupato di roaming voce e vorrebbe conoscere le esperienze che altri hanno avuto.

Alessandro Macuz racconta degli esordi della sua carriera nel wi-fi nel 2007 e perché ha studiato e ottenuto la certificazione CWNA nel 20212. Confronto tra vendor certifications (Cisco, Aruba etc) e vendor-neutral certs.

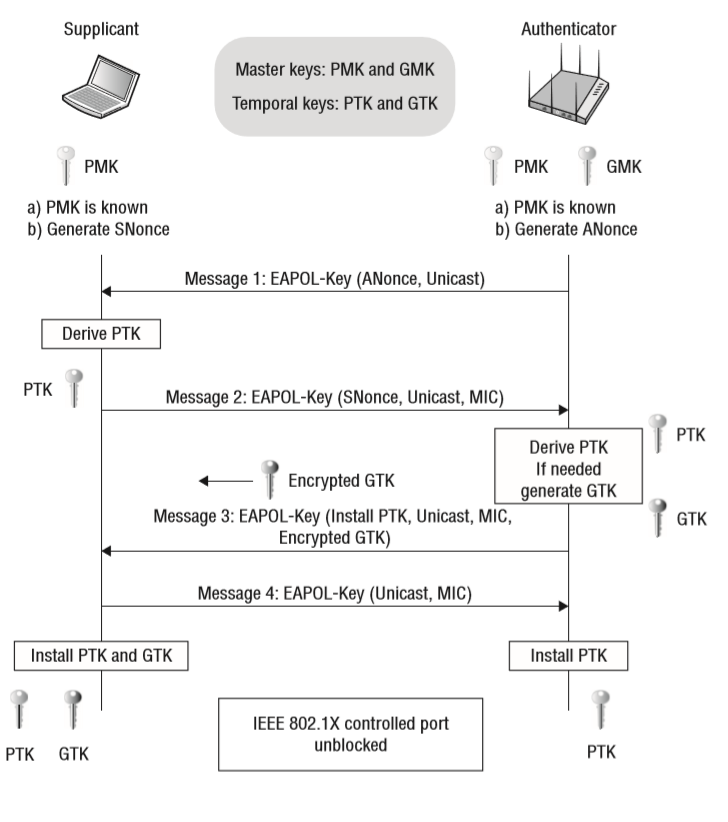

Sempre Alessandro Macuz presenta iPSK (individual PSK), noto anche come PPSK (personal PSK) e della sua implementazione durante il 4-way handshake.

fonte: https://www.wifi-professionals.com/2019/01/4-way-handshake

Riporto dalla sua presentazione:

In uno scenario dove un SSID WPA2-Personal ha multiple Pre-Shared Key (PSK: PSk1,PSk2,PSK3…PSKn) e quindi altrettante Pairwise Master Key (PMK), l’AP deve capire quale PMK viene usata dal client per generare la Pairwise Transient Key (PTK) .

Il metodo originale usato da Meru/Fortinet si basa sul Message Integrity Check (MIC) del messaggio 2 dal client all’AP. Col messaggio 2 l’AP conosce finalmente il Supplicant Nonce (SNonce), conosce già i mac address di Authenticator e Supplicant, e il suo ANonce. Gli basta calcolare il MIC con ciascuna delle PMK conosciute e utilizzare quella che corrisponde.

Il secondo metodo usato da Cisco Aruba e molti altri richiede di conoscere a priori il mac address del client. Dopo aver ricevuto il messaggio 1 dal Supplicant, l’AP fa una richiesta tunnel password a un server RADIUS per la PMK corrispondente al mac address del supplicant.

Segue una discussione sull’overhead di dover fare richieste RADIUS e sull’impatto che la mac address randomization può avere su soluzioni PPSK. Qui una presentazione di Jim Palmer a WLPC 2022 a Phoenix:

Il prossimo incontro sarà venerdì 8 aprile, Daniele Albrizio o Jan Reister illustreranno con Ekahau alcuni problemi comuni di design, e argomento libero per tutti.

Vuoi fare una presentazione o parlare di un problema? Sei benvenuto.