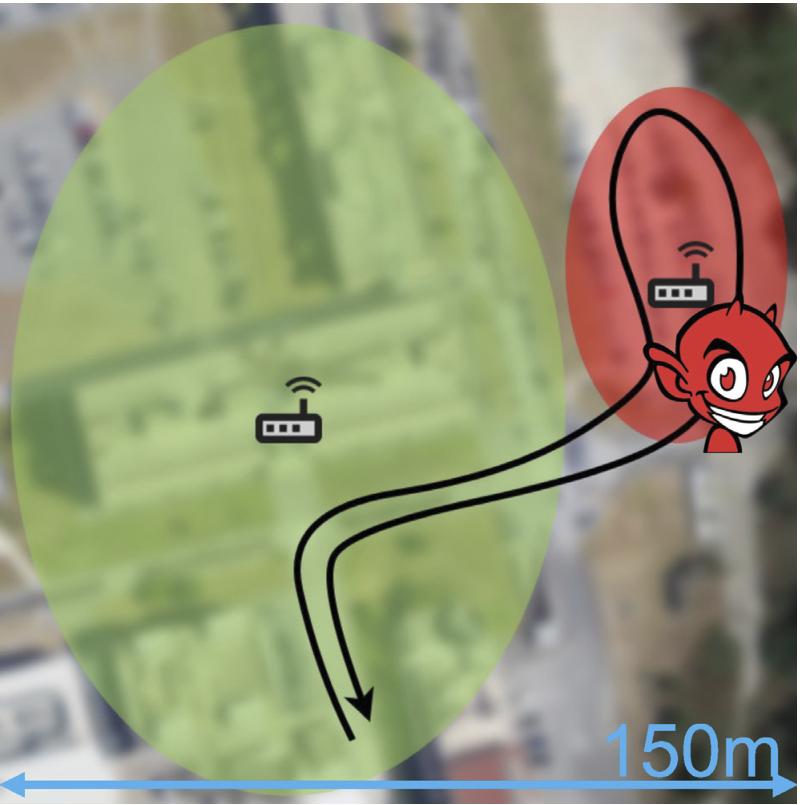

Fabio Pedretti et al. hanno documentato l’impatto di un attacco di tipo Evil Twin contro la rete wi-fi WPA2 Enterprise eduroam. L’attacco sfrutta la configurazione insicura del certificato RADIUS nei dispositivi per autenticarli sull’evil twin AP senza interazione dell’utente, e carpirne le credenziali.

Questo dimostra che la configurazione sicura di eduroam (e di ogni rete 802.11 Enterprise) è fondamentale, e in questo ci aiutano cat.eduroam.org e geteduroam

L’attacco presenta semplicemente un certificato del server RADIUS che il cient (supplicant) non ha mai conosciuto, ma che in differenti combinazioni d sistema operativo, versione e modalità viene accettato senza interazione da parte dell’utente.

Sarebbe interessante approfondire ulteriormente gli attacchi possibili contro EAP e TLS, per esempio di downgrade della sicurezza.

Attacks and vulnerabilities of Wi-Fi Enterprise networks: User security awareness assessment through credential stealing attack experiments

Ivan Palamà Alessandro Amici Gabriele Bellicini Francesco Gringoli

Fabio Pedretti Giuseppe Bianchi, Computer Communications Volume 212, 1 December 2023, Pages 129-140

[l’immagine è tratta dal paper]

Lascia un commento